MerakiにはGroup Policyと呼ばれる少しユニークな機能があります。

このGroup PolicyはMerakiデバイスやユーザに対してルールや制限等の設定を適用できる設定リストのような物です。

Meraki MRではRADIUSによる802.1x認証の後、RADIUSサーバからのAttributeの応答によってユーザ単位にGroup Policyを自動割り当てを行うことが可能になります。

今回は前回同様dCloud上のCisco ISEを使ってCisco ISEでユーザに対してGroup Policyを割り当てる設定を行いたいと思います。

Merakiの設定

1. Group Policyの作成

まずはGroup Policyの作成を行います。

「ネットワーク全体 > 設定 > グループポリシー」へ移動します。

Meraki-Group-01、Meraki-Group-02という名前でGroup Policyを作成します。

今回はGroup Policy内の設定は割愛します。

2. SSIDの設定確認

「ワイヤレス > 設定 > アクセス制御」へ移動します。

802.1x認証を行いたいSSIDを選択します。

Merakiにおける802.1x認証設定に関しては先の記事を参照してください。

RADIUS設定項目にて「グループポリシーの名前を指定するRADIUS属性」が「Filter-id」となっている(デフォルト)ことを確認してください。

Meraki側での設定は以上となります。

Cisco ISEの設定

1.ユーザ、ユーザグループの作成

Cisco ISEにてユーザとユーザグループの設定を行います。

「Admnistration > Identitiy Management > Identities」へ移動します。

今回はtest01とtest02というユーザIDを作成します。

次にユーザグループを作成します。

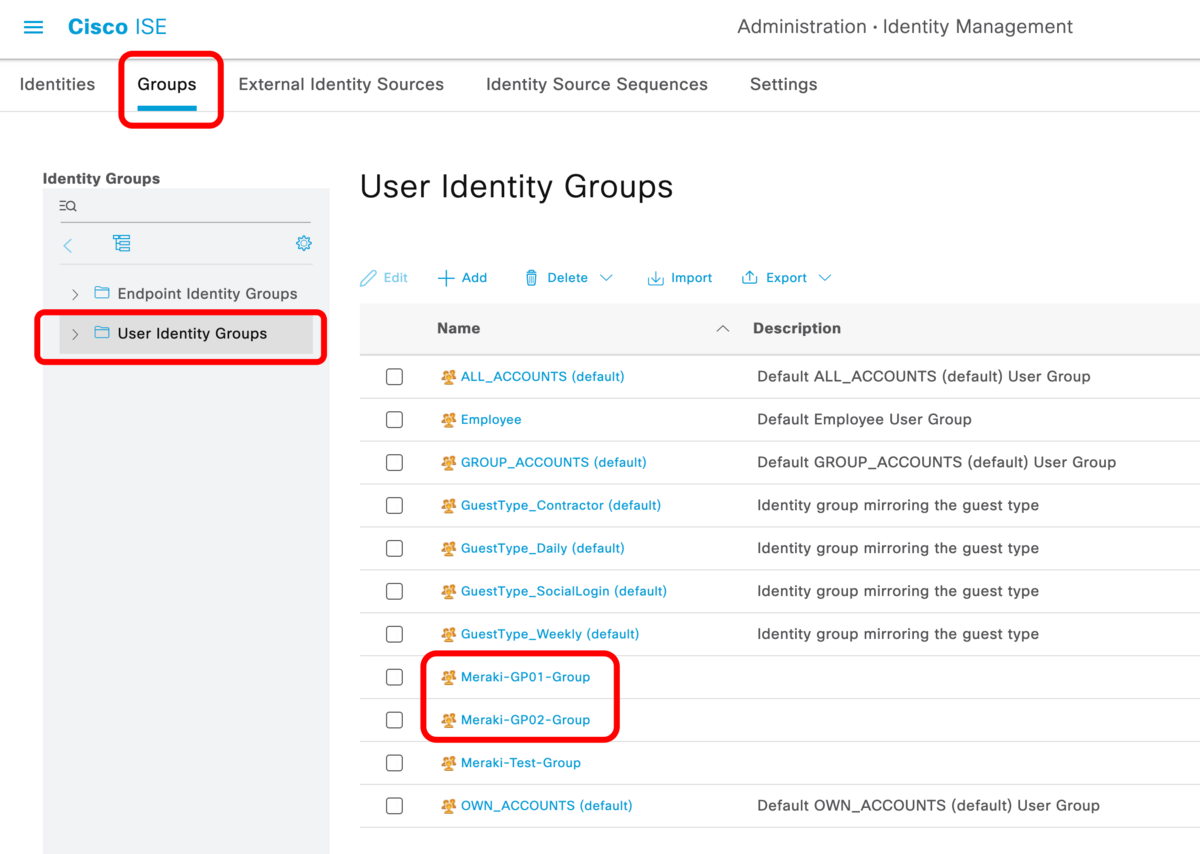

「Admnistration > Identitiy Management > Groups > User Identity Groups」へ移動します。

今回はMeraki-GP01-Group、Meraki-GP02-Groupという2つのグループを作成します。

Meraki-GP01-Groupにはユーザtest01をMeraki-GP02-Groupにはユーザtest02を紐づけます。

2.Authorization Profileを作成する

「Policy > Policy Elements > Results」へ移動します。

「Authorization > Authorization Profiles」へ移動し、Meraki-GP01-Profile、Meraki-GP02-Profileを作成します。

Meraki-GP01-Profileには「ACL(Filter-ID)」としてMerakiで作成したGroup PolicyであるMeraki-GP-01を設定します。

Meraki-GP02-Profileには同様にMeraki-GP-02を設定します。

MerakiのGroup Policyとして設定したグループポリシー名とこのAuthorization Profileで設定するFilter-ID名は一字一句間違えないように設定を行う必要があります。

3.Policy Setsを設定する

「Policy > Policy Sets」へ移動します。

「+」をクリックしてPolicy Setを追加します。

今回は無線LANの認証ですのでConditionとして「Wireless_802.1x」をAllowed Protocolsとして「Default Network Access」を選択します。

右矢印アイコンをクリックしPolicy Setsの詳細を表示させます。

Authentication Policyを設定します。

Conditionsとして「Wireless_802.1x」をUseとして「Internal Users」を選択します。

次にAuthorization Policyを設定します。

Conditionsとして「Wireless_802.1x」かつユーザグループである「Meraki-GP01-Group」とし、Profileとして「Meraki-GP01-Profile」を設定します。

Meraki-GP02-Group用も同じく作成します。

これによりユーザグループ(Meraki-GP01-Group)に属するユーザ(test01)が無線LANによる802.1x認証してきた場合、MerakiのグループポリシーであるMeraki-GP-01をアトリビュートとして返信するMeraki-GP01-Profileに関連付けさせることができたことになります。

認証試験を行う

ユーザtest01を使ってMerakiに設定したSSIDに接続および認証試験を行いました。

ISEの「Operations > RADIUS > Live Logs」で接続ログを確認します。

test01のユーザ認証に対してAuthorizationでMeraki-GP01-Profileが紐付いていることが確認できます。

今度はMeraki側で確認してみます。

「ワイヤレス全体 > 監視 > クライアント」から認証を行ったクライアントの詳細を見てみます。

802.1xポリシーとしてISEからのFilter-ID属性で割り当てられたMeraki-GP-01がMerakiに適用されていることが確認できます。

別のユーザtest02で認証を行うと今度はMeraki-GP-02のGroup Policyが適用されることも併せて確認してください。

まとめ

今回はCisco ISEを使用しましたが一般的なRADIUSサーバにおいてもFilter-ID属性を返すことができると思いますので試してみてください。