今回はMeraki MXのHA構成においてWANインターフェースに仮想IP(VIP)を設定した場合の動作をまとめておきます。

VIPの設定

VIPの設定は先の記事の通り、HA設定を行うタイミングで使うか使わないかを選択します。

また、すでにHA構成の設定を行った後も設定変更が可能です。

「セキュリティ&SD-WAN > 監視 > アプライアンス」へ移動します。

HA構成のステータスを確認するところに鉛筆アイコンがあるのでそれをクリックします。

WANインターフェースで利用するVIPを設定します。

WAN回線が1つの場合はWAN2にVIPを設定する必要はありません。

通信試験

1. Source IPの確認

MXのLANインターフェースにあるPCからPingによる通信を行います。

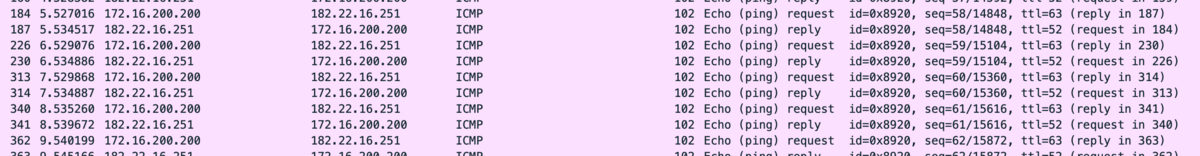

WANインターフェースの先でPacketCaptureを行いました。

MXのWANインターフェースからは設定したVIP 192.168.200.200で通信が行われていることが確認されました。

2. HA切り替わり時の確認

マスタ機の電源を落として切り替わり時間を確認します。

MacOSのPingにて3発程度の抜けとなりました。

LAN側VRRPの切り替わり時間に合わせてスペア機がマスタ機へ切り替わったと思われます。

Dual Master構成には注意!

まだこのブログでは詳細は触れていませんが、Meraki MXでHA構成を組む場合はDual Master構成には最大限注意する必要があります。

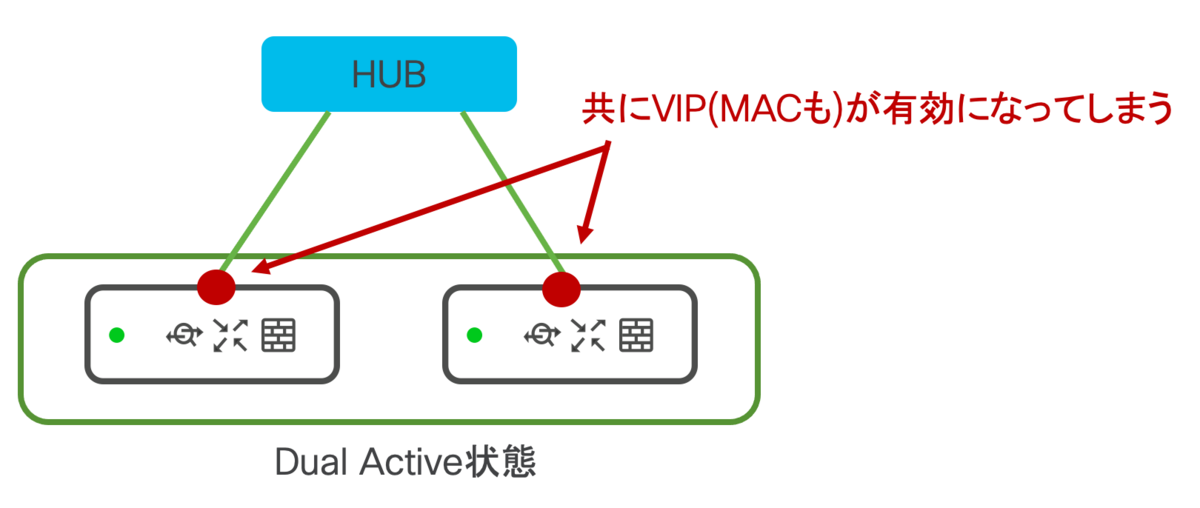

Dual Master構成というのは、HAを組んだ2台のMX間LANインターフェースでの疎通性が失われ両方とものMXでMaster構成となってしまう障害のパターンとなります。

Dual Master状態になったらどのようになるのでしょうか?

これまで設定したVIP(仮想MACも)はマスタ機が持つことになりますので、両系ともマスタとなると両方で同時にIP Addressを持ってしまうことになってしまいます。

このような状態になると上流のSwitching HUBでフラッピングが発生しInternetへの通信が不安定になるでしょう。

また、まだ解説していませんがこの構成でAuto-VPNを行った場合にVPNで使用するIPアドレスもVIPとなりますので、同時にVPNセッションが張られてしまうことになりVPN通信も安定しない事態となってしまいます。

どのようなケースでVIP設定をするか?

ではどのようなケースでVIPの設定をすべきなのでしょうか?

1. LAN側クライアントからのNAT通信はあまり影響しない

LAN側の端末からの通信はNATを介してVIPに変換されて通信を行います。

MXのHAでのFailOverにおいてはセッションのステータスまでは同期されませんので、万が一切り替わった際にはTCPセッションは張り直しになると思います。

よってVIP無しでMXのWANインターフェースのIPアドレスでNAT変換されたとしてもそれほど影響はしないかと思います。

2. Port ForwardingでLAN側に通したい場合

WAN側からLAN側へトラフィックを通すPort Forwardingの機能を使われている場合にはVIP設定は必須です。

クライアントはVIPと設定されたPort番号を介してLAN側への通信が許可されます。

3. 上流にPort ForwardingされたFWが存在する場合

2.のパターンとは異なり、HA構成を組んだMXの上流(WAN側)にMX宛にPort Forwardingの設定がされたFirewallが存在する場合です。

このパターンも今まで解説はしていませんが、Auto-VPNを行う上でNATトラバーサルが上手く機能しにくいような環境ではVIPの設定が必要になる場合があります。

2023年8月13日追記

Meraki DocumentにおいてもVIP設定されたHA構成のMXにおいてAuto-VPN設定を行った場合、VPNトンネルとして利用されるIPアドレスはVIPになると書かれています。

まとめ

MXのHA構成でWAN側にVIPを設定した場合の挙動と課題点をまとめて見ました。

HA構成を導入する場合はVIP有りと無しで動作検証を行い特に必要がない環境であれば無しのまま運用される方がトラブルもなく良いとは思います。