企業のWirelessネットワークではIEEE802.1xをつかった認証を行うことはとても一般的となっています。

クライアント証明書を使用したEAP-TLSとUserID/Passwordを利用したEAP-PEAP等様々な方式が存在しますが、今回は比較的構築・運用しやすいEAP-PEAPの環境をCisco ISEを使って設定してみたいと思います。

ISEの環境は前回のdCloudのSandboxを引き続き利用したいと思います。

Merakiの設定

まずはMeraki側の設定を行いたいと思います。

「ワイヤレス > 設定 > アクセス制御」へ移動します。

設定を行うSSIDを選択し、セキュリティ設定で「エンタープライズ認証」から「マイRADIUSサーバ」を選択します。

RADIUSサーバのIPアドレス、ポート番号、シークレット設定を行います。

アカウンティングの設定も同様に行います。

今回はGlobal IPで公開されているCisco ISEとなりますので、dCloud上の情報を確認してISEサーバのIPアドレスの入力が必要です。

Cisco ISEの設定

1.NAD(Network Access Device)の登録

Cisco ISEにログインし、「Administration > Network Resources > Netwotk Devices」へ移動します。

「Add」にてNADの追加を行います。

NADの名前とIPアドレスを設定します。

繰り返しとなりますが、今回はInternetを介した通信となりますので、Meraki MR(NAT後)のGlobal IPを入力する必要があります。

1.のMerakiで設定したRADIUS Sharedシークレットを入力します。

2.ユーザの登録

企業の実環境においてはActive Directoryと連携をさせることが一般的ですが、今回はCisco ISEのInternal Userとしてユーザ登録を行います。

「Administration > Identity Management > Identities」へ移動します。

「Add」でユーザの登録を行います。

ユーザ名、パスワードを設定します。

以上で設定は終了です。

端末を接続する

今回はiPhoneを使って接続を行います。

Merakiにて設定したSSIDとCisco ISEで設定したユーザID、パスワードを設定します。

スクショを撮り忘れたのですが、この後EAP-PEAPによるCisco ISEのサーバ証明書を信頼するための確認画面が表示されますので、それを信頼します。

無事SSIDへのアソシエートができたと思いますのでSfari等を使って通信確認を行います。

Cisco ISEで通信確認を行う

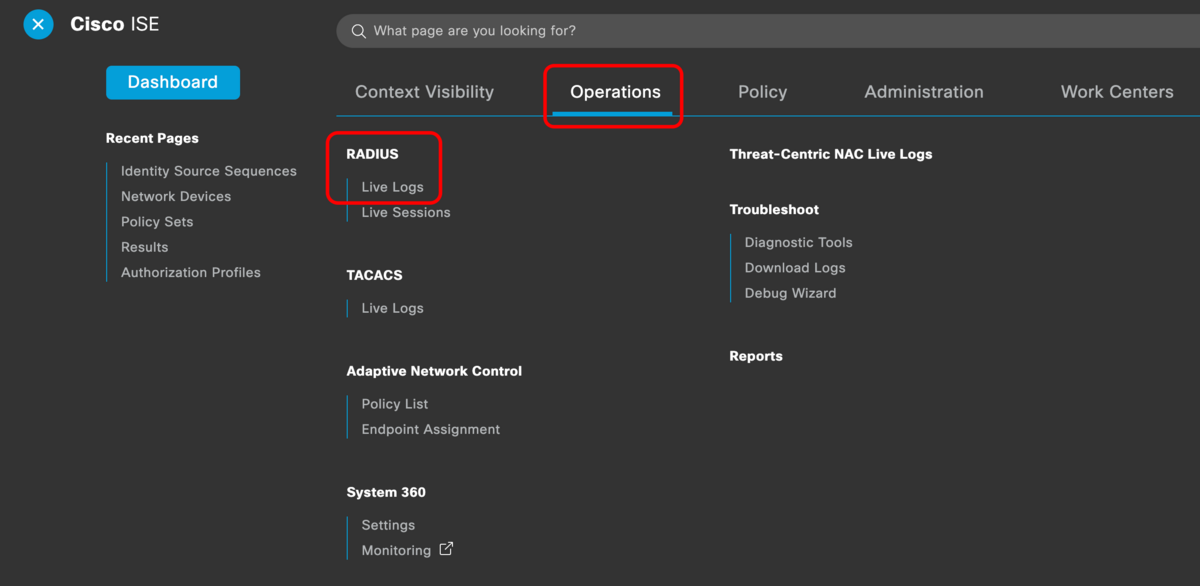

「Operations > RADIUS > Live Logs」へ移動します。

上記のiPhoneで接続を行ったLogが確認できます。

Merakiでの接続確認を行う

「ネットワーク全体 > 監視 > クライアント」に移動して該当のクライアントを検索します。

ユーザが802.1x認証で使用したユーザIDとなっていることが確認できます。

まとめ

MerakiとCisco ISEを使った802.1x EAP-PEAPの設定方法に関してまとめました。

今回は超基本的な内容となりましたが、Cisco ISEは複雑な設定が可能な認証サーバとなりますので別の機会で紹介していきたいと思います。